Descubren más extensiones maliciosas en navegadores: JavaScript en logos y espionaje de chatbots

Hace unos días publicábamos un artículo sobre ShadyPanda, un actor de amenazas que logró convertir extensiones de navegador aparentemente inofensivas en una red global de espionaje digital.

Ahora, la misma empresa que había detectado esa campaña, Koi Security, reveló dos nuevas campañas vinculadas a extensiones maliciosas en navegadores.

GhostPoster: malware escondido en los logos de extensiones de Firefox

La primera apunta al navegador Firefox, que ha visto comprometida su seguridad por una campaña maliciosa bautizada como GhostPoster, que esconde código JavaScript malicioso dentro de los logos de 17 extensiones disponibles en el sitio oficial de complementos. Esta técnica, que utiliza esteganografía (ocultar información dentro de una imagen), permitió que más de 50.000 usuarios descargaran estas extensiones creyendo que eran inofensivas.

El código incrustado en los íconos no se activa de inmediato. Tras instalar una de estas extensiones, el script malicioso puede esperar hasta 48 horas para activarse y en muchos casos solo intenta conectarse con el servidor del atacante en una fracción de intentos, lo que dificulta su detección por herramientas automáticas.

Una vez activo, el malware puede monitorear la actividad del navegador, secuestrar enlaces de afiliados para desviar comisiones a cuentas controladas por los atacantes e inyectar código de seguimiento en las páginas que el usuario visita. También tiene capacidades para eliminar encabezados de seguridad y sortear mecanismos anti-bots, como CAPTCHA, y abre la puerta a prácticas de fraude de clics y visualización de anuncios.

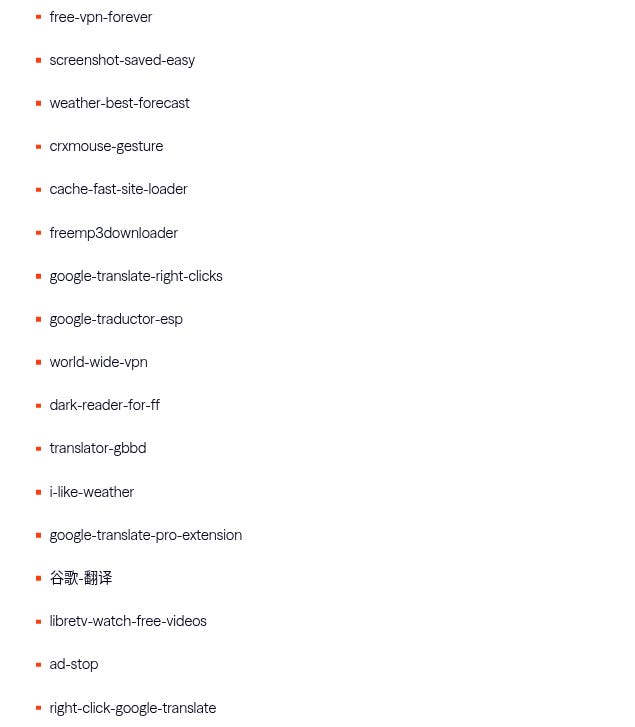

Aunque esta campaña no parece estar diseñada para robar contraseñas directamente o redirigir a páginas de phishing, sí representa una seria amenaza para la privacidad y la seguridad general del usuario. Dado que el diseño del código podría permitir futuras cargas maliciosas más dañinas, se recomienda eliminar estas extensiones inmediatamente y considerar cambiar contraseñas en cuentas críticas como medida de precaución. En la siguiente imagen, las extensiones maliciosas.

Urban VPN Proxy: extensión “destacada” de Chrome que intercepta chats de IA

En el caso de extensiones para Chrome, hace unos días se ha dado a conocer que una extensión “destacada” con millones de usuarios está recolectando sus conversaciones con inteligencia artificial. Se trata de Urban VPN Proxy, que presume de ofrecer acceso VPN gratuito pero, tras una actualización, incluye código que captura los mensajes y respuestas de chats de IA como ChatGPT, Claude o Gemini.

Un script intercepta las solicitudes de red del navegador, redirigiéndolas a través del código de la extensión para capturar prompts, respuestas, identificadores de conversación, metadatos de sesión y el tipo de modelo de IA utilizado. Toda esta información se envía a servidores externos para análisis y, potencialmente, comercialización.

Lo más preocupante es que la extensión contaba con el estatus de “Featured” en la Chrome Web Store, un distintivo que suele transmitir confianza al usuario sobre la calidad y seguridad de la herramienta. Sin embargo, tras la publicación del informe, la extensión fue retirada oficialmente de la tienda de Chrome; no obstante, las versiones en Microsoft Edge todavía permanecían disponibles con la insignia al momento de la investigación.

Los desarrolladores de Urban VPN justificaron la recopilación de datos mencionando cláusulas sobre mejoras y análisis de marketing en su política de privacidad, pero esta recolección ocurre independientemente de si el usuario activa o no las funciones relacionadas con IA, lo que genera serias dudas sobre tales prácticas en los investigadores.

Recomendaciones

Además de, obviamente, eliminar las extensiones afectadas. No está de más volver a repetir las recomendaciones para protegerse de extensiones maliciosas:

Revisar las extensiones instaladas regularmente y eliminar las que no resulten familiares o que ya no se usen. Nunca sabemos cuándo esas extensiones pueden recibir actualizaciones maliciosas.

Verificar el editor o desarrollador: si no parece confiable, tiene pocas reseñas o un historial dudoso, mejor evitarlo. También se puede buscar más información por fuera de la tienda de extensiones para obtener más referencias.

Controlar los permisos: una extensión de fondos de pantalla no debería pedir acceso completo al navegador. Y así con muchos casos más. Los permisos deben ser coherentes con la supuesta funcionalidad de la extensión

Evitar instalar extensiones poco conocidas o de desarrolladores con múltiples apps y extensiones sospechosamente similares.

Mantener actualizado el navegador: las actualizaciones pueden incluir parches de seguridad importantes.

No ignorar comportamientos extraños: redirecciones inesperadas o cambios en el motor de búsqueda pueden ser señales de comportamiento malicioso.

En entornos empresariales: usar listas de permitidos/bloqueados para controlar qué extensiones pueden instalarse.