El auge de ClickFix: el insólito ataque que está desafiando la ciberseguridad

A simple vista, parece inofensivo. Una ventana en el navegador, un mensaje que pide resolver un pequeño error, o un CAPTCHA que promete desbloquear una página. Pero detrás de esa acción rutinaria puede esconderse un ataque cada vez más común: ClickFix.

Este método, que ha crecido notablemente en los últimos meses, combina ingeniería social y engaños visuales para lograr que el propio usuario ejecute código malicioso en su computadora. En otras palabras, el atacante no fuerza la entrada: convence a la víctima de abrirle la puerta. Todo ocurre dentro del navegador: la víctima copia un fragmento de código, lo pega en la terminal de comandos o en PowerShell, y al presionar “Enter”, ejecuta sin saberlo las instrucciones del atacante.

Lo más peligroso es que, a diferencia del phishing tradicional, ClickFix no llega por correo electrónico ni requiere descargas sospechosas. Llega desde los lugares donde el usuario se siente más seguro: una búsqueda de Google, un banner legítimo o un sitio web que parece confiable.

¿Por qué funciona?

En este artículo del portal The Hacker News se explica con claridad: ClickFix prospera porque el ecosistema digital aún no sabe cómo enfrentarlo. A pesar de su sencillez, este ataque combina psicología, diseño y timing de forma tan precisa que logra burlar defensas técnicas y humanas.

En primer lugar, los usuarios no están preparados. Durante años se les ha enseñado a no hacer clic en enlaces sospechosos, a no descargar archivos desconocidos o a no compartir contraseñas. Pero nadie les dijo que copiar un comando y pegarlo en su propio sistema podría ser igual de peligroso.

Segundo, los sistemas de detección no están viendo el ataque cuando ocurre. Las páginas ClickFix utilizan las mismas técnicas que los sitios de phishing modernos: rotan dominios, ocultan contenido y bloquean los rastreadores automatizados. Como el código malicioso se copia dentro del sandbox del navegador, sin descarga de archivos ni tráfico inusual, las herramientas de seguridad tradicionales simplemente no lo detectan.

Y finalmente, la defensa más cercana, el EDR (Endpoint Detection and Response), suele ser la última línea y no siempre funciona. Al ser el propio usuario quien ejecuta el código, el sistema no asocia esa acción con un proceso malicioso. Los comandos pueden estar ofuscados o divididos en partes, de modo que la alerta nunca llega a tiempo. En entornos donde se permiten dispositivos personales o no gestionados, las brechas son aún mayores. Ni que hablar en entornos de usuario, donde por lo general ni siquiera existe esta defensa.

Lo que parece un ataque torpe, se convierte en una fórmula inesperadamente eficaz. ClickFix representa un nuevo desafío: el engaño ya no busca vulnerar máquinas, sino rutinas humanas.

Ejemplos y casos recientes

Uno de los casos recientes más curiosos surgió en TikTok, donde ciberdelincuentes comenzaron a difundir videos que prometían guías para activar gratis programas o servicios populares como Windows, Microsoft 365, Photoshop o Spotify Premium. Los clips enseñaban a los usuarios a copiar y ejecutar un comando en PowerShell, bajo la falsa promesa de desbloquear las versiones completas. Al hacerlo, las víctimas descargaban Aura Stealer, un malware especializado en robar credenciales guardadas, cookies de autenticación, billeteras de criptomonedas y accesos a otras aplicaciones. Las víctimas terminan cediendo voluntariamente su información más sensible, convencidas de que están resolviendo un problema.

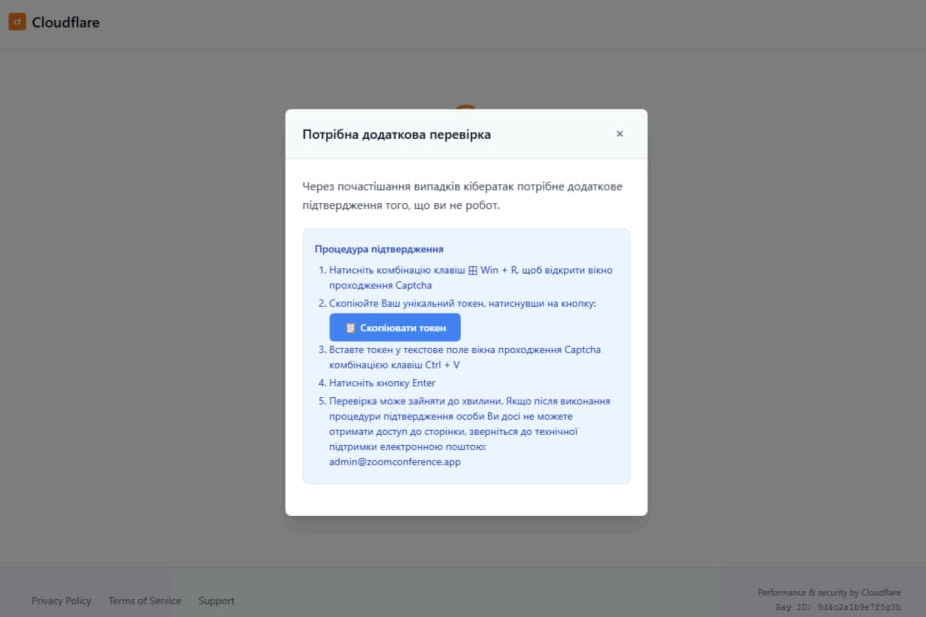

Pero también otros casos, como el documentado por SentinelLabs, evidencia cómo el uso de ClickFix ha trascendido del delito común al terreno de los conflictos geopolíticos. Bajo el nombre PhantomCaptcha, una campaña de un solo día atacó a funcionarios ucranianos y a organizaciones internacionales como la Cruz Roja o UNICEF, mediante correos electrónicos que simulaban provenir de la Oficina del Presidente de Ucrania. Los mensajes incluían archivos PDF con enlaces a supuestas conferencias de Zoom, que al abrirse mostraban verificaciones de “Cloudflare CAPTCHA”. Allí, las víctimas eran instruidas para copiar un “token” en la terminal de comandos, activando sin saberlo un WebSocket RAT diseñado para el espionaje remoto. Aunque fue breve, el ataque demostró un caso de ingeniería social aplicada al conflicto: una mezcla de confianza institucional, urgencia y manipulación técnica que convierte a ClickFix en un arma digital de bajo costo y alto impacto.

Si bien estos son solo dos casos, es probable que cada vez aparezcan más variantes de ClickFix. Y estas dos campañas tan distintas nos muestran el uso completamente extendido: desde un simple fraude al espionaje a nivel estatal. Pero conocer cómo pueden intentar engañarnos, independientemente del objetivo del ataque, nos ayuda a estar más preparados, mantenernos alerta y dudar de cualquier pedido de ejecución de comandos para configuraciones técnicas o “arreglos” en nuestros dispositivos.