El cibercrimen se vuelve SaaS y ofrece servicios maliciosos en modelos por suscripción

Phishing-as-a-service (PhaaS), Malware-as-a-service (MaaS) o el ya más que instalado Ransomware-as-a-service (RaaS). Cada vez es más común ver la expresión “as-a-service” vinculada al mundo del cibercrimen. Y es que las actividades delictivas online están adoptando cada vez más los modelos de suscripción utilizados por servicios tecnológicos legítimos.

Esta evolución convierte herramientas complejas en productos accesibles para casi cualquiera, reduciendo barreras técnicas y ampliando el alcance de las amenazas. El sitio BleepingComputer presentó una recopilación de casos y ejemplos de servicios maliciosos que están implementando este tipo de modelos y cómo están cambiando el panorama. En este artículo presentaremos lo más destacado.

Uno de los cambios más evidentes se observa en la evolución del phishing-as-a-service. Lo que antes era un trabajo artesanal, donde los atacantes debían reunir manualmente páginas falsas, scripts y listas de correo, ahora se ha convertido en plataformas con tarifas específicas. Servicios como SpamGPT, basado en IA, permiten generar correos de phishing masivos y eficaces con un nivel profesional, mientras que herramientas como MatrixPDF convierten documentos PDF comunes en señuelos maliciosos capaces de evadir filtros. El phishing dejó de ser una habilidad técnica: ahora es un servicio actualizable y accesible por suscripción.

Telegram también ha adquirido un rol protagónico dentro de esta economía criminal. A través de su API, grupos ilícitos desarrollan bots que automatizan técnicas de ingeniería social, como aquellos capaces de llamar a una víctima, suplantar a un banco y extraer códigos de autenticación. Estos bots se alquilan como si fueran software comercial, con precios semanales o mensuales. Además, otros servicios como spam por SMS, SIM-swapping o bots de notificaciones falsas se ofrecen con esa misma lógica. Lo que antes requería habilidad y tiempo ahora se consigue con un servicio tarifado en Telegram.

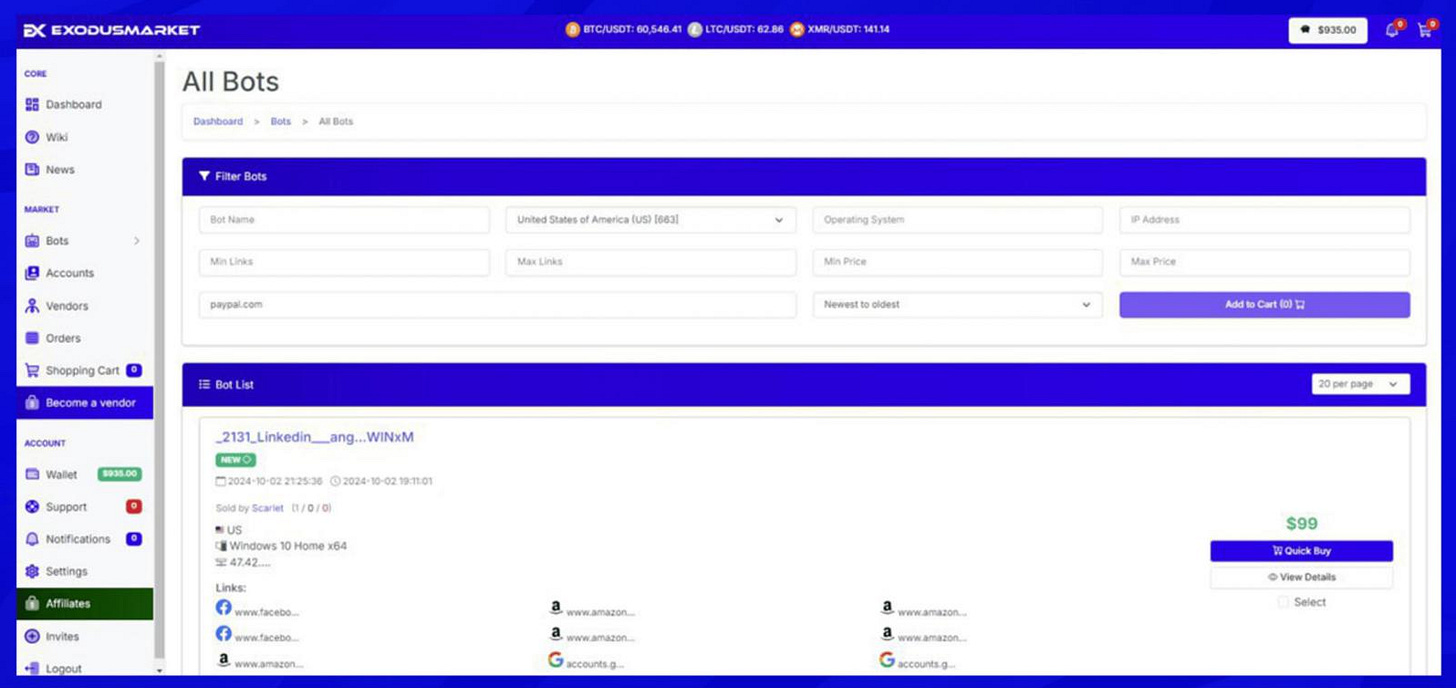

En paralelo, los registros y datos robados por infostealers han pasado a comercializarse como si fueran datos en la nube. En lugar de ventas puntuales de credenciales, existen plataformas que agregan millones de registros y permiten filtrar información por país, sistema operativo o dominio. Los delincuentes pueden acceder a estos datos mediante membresías y suscripciones, obteniendo un flujo constante de credenciales frescas. Un dato robado ya no es un objeto aislado en una base de datos, es un recurso accesible desde una interfaz web con filtros avanzados.

Los initial access brokers son otro ejemplo del avance hacia un modelo de suscripción. Estos actores se dedican a obtener accesos iniciales a redes corporativas (como credenciales VPN o servidores RDP comprometidos) y los venden o alquilan a otros criminales. La profesionalización ha llegado al punto de incluir validación del acceso, capturas de pantalla, clasificación por privilegios e incluso reemplazos si el acceso deja de funcionar. El acceso a una empresa puede comprarse como si fuera un paquete de servicios, ya no es necesario escanear en búsqueda de vulnerabilidades y exploits.

Finalmente, la disponibilidad de herramientas avanzadas de hackeo por precios bajos muestra quizás la señal más alarmante. Malware sofisticado, como el nuevo Atroposia RAT, se ofrece mediante planes mensuales y con descuentos por contratación prolongada. Desde control remoto oculto hasta ataques fileless, estas funciones que antes requerían meses de desarrollo ahora están al alcance de cualquier atacante con un presupuesto modesto. También ocurre lo mismo con builders o exploit kits, que se actualizan para suscriptores como si fueran suites de software legítimas. El cibercrimen se ha vuelto plug-and-play.

Todo este fenómeno nos deja un mensaje contundente: el cibercrimen se ha convertido en una economía de servicios plenamente desarrollada, donde la sofisticación se compra y la barrera de entrada es cada vez menor. Frente a esta realidad, los expertos en ciberseguridad coinciden en que la defensa también debe pensar en términos de sistemas: automatización, rotación constante de credenciales y políticas estrictas de mínimo privilegio. Cuanto más escalables y adaptables sean las defensas, más difícil será que estos modelos criminales de suscripción sigan siendo exitosos.