El software espía Graphite se utiliza en ataques sin clic contra periodistas en iOS de Apple

Una investigación forense ha confirmado el uso de la plataforma de software espía Graphite de Paragon en ataques sin clic que tuvieron como objetivo los dispositivos Apple iOS de al menos dos periodistas en Europa.

Los investigadores de Citizen Lab afirman que las víctimas fueron un destacado periodista europeo que pidió el anonimato y Ciro Pellegrino, periodista de la publicación italiana Fanpage.it.

“Nuestro análisis encuentra evidencia forense que confirma con gran confianza que tanto un destacado periodista europeo (que solicita el anonimato) como el periodista italiano Ciro Pellegrino fueron blanco del software espía mercenario Graphite de Paragon”, informa Citizen Lab .

Los ataques ocurrieron a principios de 2025, y Apple envió una notificación a las dos víctimas el 29 de abril informando que habían sido blanco de “software espía avanzado”.

El actor de amenazas utilizó la plataforma de software espía Graphite de Paragon para atacar los dispositivos iPhone de las víctimas con iOS 18.2.1 y explotar CVE-2025-43200, que en ese momento era una vulnerabilidad de día cero.

Apple describe la falla como “un problema de lógica que existía al procesar una foto o un video creado con fines maliciosos y compartido a través de un enlace de iCloud”.

El proveedor abordó la vulnerabilidad en la próxima versión de iOS, la 18.3.1, el 10 de febrero, añadiendo comprobaciones mejoradas. Sin embargo, el identificador CVE se añadió hoy mismo al boletín de seguridad .

BleepingComputer se puso en contacto con Apple para aclarar la fecha de solución de la vulnerabilidad, pero no recibió respuesta al momento de publicar.

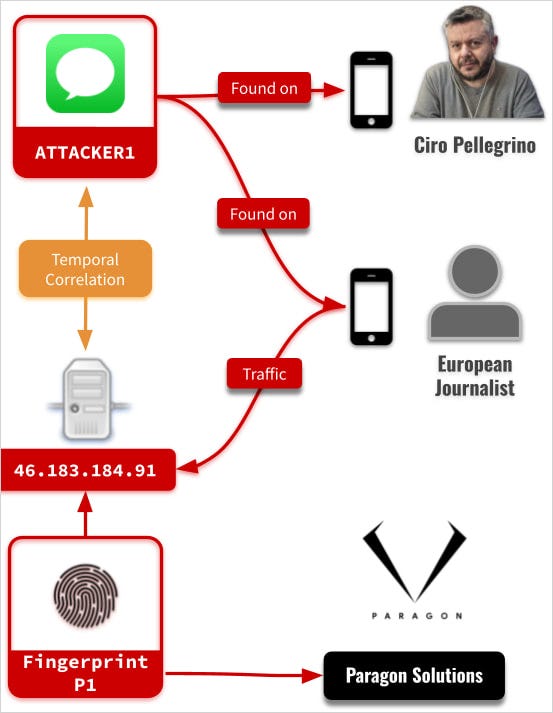

Según el análisis de Citizen Lab, el vector de entrega de Graphite era iMessage. El atacante usó una cuenta, genéricamente denominada "ATTACKER1" en la investigación, para enviar mensajes especialmente diseñados que explotaban la vulnerabilidad CVE-2025-43200 para la ejecución remota de código.

Esto logró la entrega del software espía sin ninguna interacción del objetivo, en lo que se denomina un ataque de cero clic, y sin producir ninguna señal visible para alertar a la víctima.

Una vez activo, el spyware contacta con un servidor de comando y control (C2) para recibir más instrucciones. En el caso confirmado por Citizen Lab, el teléfono infectado se conectó a https://46.183.184[.]91, un VPS vinculado a la infraestructura de Paragon.

Esta dirección IP estaba alojada en EDIS Global y estuvo activa al menos hasta el 12 de abril.

Aunque quedaron pocos rastros en los dispositivos, Citizen Lab pudo recuperar algunos registros que contenían suficiente evidencia para atribuir los ataques al software espía Graphite de Paragon con gran confianza.

La misma familia de spyware fue “atrapada” a principios de este año en otro ataque de cero clic que explotaba una vulnerabilidad de día cero en WhatsApp que tenía como objetivo a otras víctimas italianas.

Las autoridades italianas confirmaron a principios de este mes múltiples ataques contra personas en el país, entre ellas el periodista Francesco Cancellato y los activistas Luca Casarini y el Dr. Giuseppe “Beppe” Caccia. Sin embargo, por el momento, se desconocen los responsables de dichos ataques.