Hackers iraníes apuntan a diplomáticos en ciberataque global

Según una investigación realizada por la empresa de ciberseguridad israelí Dream y difundida por The Hacker News, un grupo vinculado a Irán ha estado llevando a cabo una campaña de spear phishing "coordinada y de múltiples oleadas" que ha logrado comprometer más de 100 cuentas de correo electrónico de embajadas en todo el mundo.

El spear phishing es una técnica sofisticada de phishing que apunta a individuos específicos (como diplomáticos, en este caso) con correos electrónicos personalizados y convincentes para engañarlos y robar sus credenciales o instalar algún tipo de malware en sus dispositivos.

De acuerdo con el reporte, los atacantes enviaron estos correos electrónicos maliciosos a embajadas, consulados y organizaciones internacionales en todas partes del planeta, siendo las embajadas europeas y las organizaciones africanas las más afectadas. España, Brasil, Colombia, Perú y Argentina figuran entre la lista de países apuntados en Iberoamérica.

¿Cómo se llevaron a cabo los ataques?

Los correos se disfrazaban de comunicaciones diplomáticas legítimas y explotaban temas relacionados con las tensiones geopolíticas entre Irán e Israel.

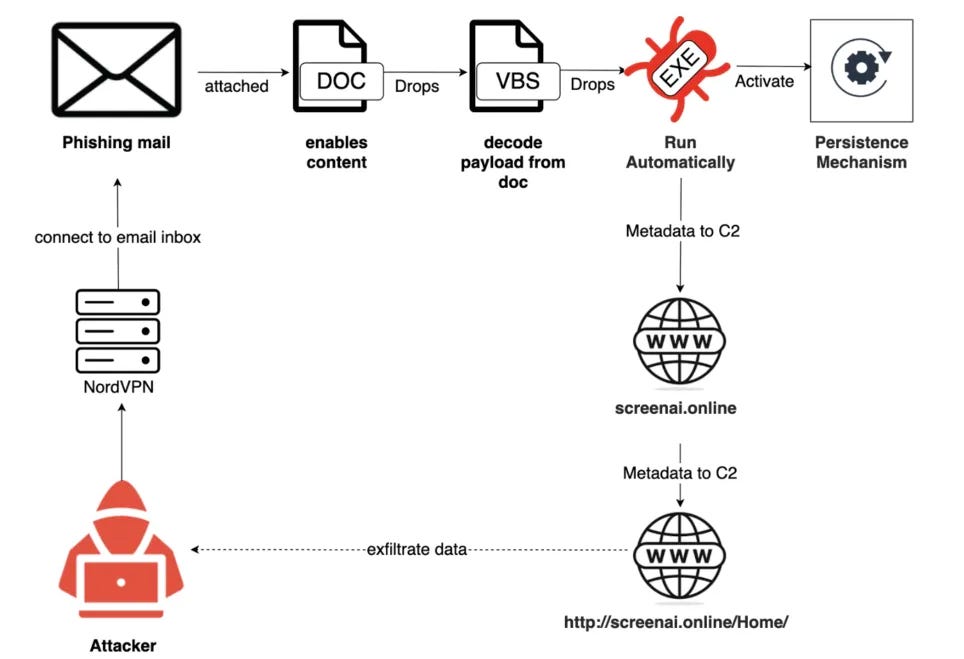

Buscaban convencer a los destinatarios de descargar y habilitar el contenido de un documento de Microsoft Word malicioso. Al hacer esto, se ejecutaba un macro (una secuencia de comandos automatizados dentro de un documento de Word), lo que permitía desplegar el payload del malware.

Los macros en Word son una herramienta útil para automatizar tareas, pero también pueden ser utilizados de manera maliciosa por los atacantes. En este caso, se utilizaban para establecer persistencia en el sistema y una comunicación con un servidor de control y comando (C2), para obtener información.

Según el reporte, para dar mayor credibilidad, algunos de los correos electrónicos se originaron desde cuentas de correo electrónico comprometidas que pertenecían al Ministerio de Relaciones Exteriores de Omán en París (*@fm.gov.om). El contenido de los correos buscaba transmitir urgencia y utilizaba el sesgo de autoridad, dos tácticas de manipulación muy utilizadas en el mundo de la ingeniería social.

"La evidencia apunta hacia un esfuerzo más amplio de espionaje regional dirigido a entidades diplomáticas y gubernamentales durante un momento de tensión geopolítica elevada", destacó la empresa en el reporte.

Una conclusión casi inevitable de esta campaña de phishing es la importancia de seguir teniendo en cuenta los vectores de ataque más tradicionales, a pesar de que cambien nuestros hábitos digitales. Cualquiera podría pensar que, por ejemplo, con el advenimiento y popularidad de los servicios de office en la nube, los ataques a través de documentos y sus macros ya no son tan comunes ni de temer. Este caso nos muestra todo lo contrario.

Fuentes: