Millones de coches expuestos a piratería remota mediante el ataque PerfektBlue

PCA Cyber Security ha descubierto vulnerabilidades críticas en la pila Bluetooth BlueSDK que podrían haber permitido la ejecución remota de código en los sistemas de los automóviles.

Los investigadores de la empresa de pruebas de penetración e inteligencia de amenazas PCA Cyber Security (anteriormente PCAutomotive) han descubierto que las vulnerabilidades críticas que afectan a una pila Bluetooth ampliamente utilizada podrían explotarse para piratear de forma remota millones de automóviles.

Los investigadores realizaron un análisis del marco Bluetooth BlueSDK desarrollado por OpenSynergy y encontraron varias vulnerabilidades, incluidas algunas que permiten la ejecución remota de código, eludir los mecanismos de seguridad y filtraciones de información.

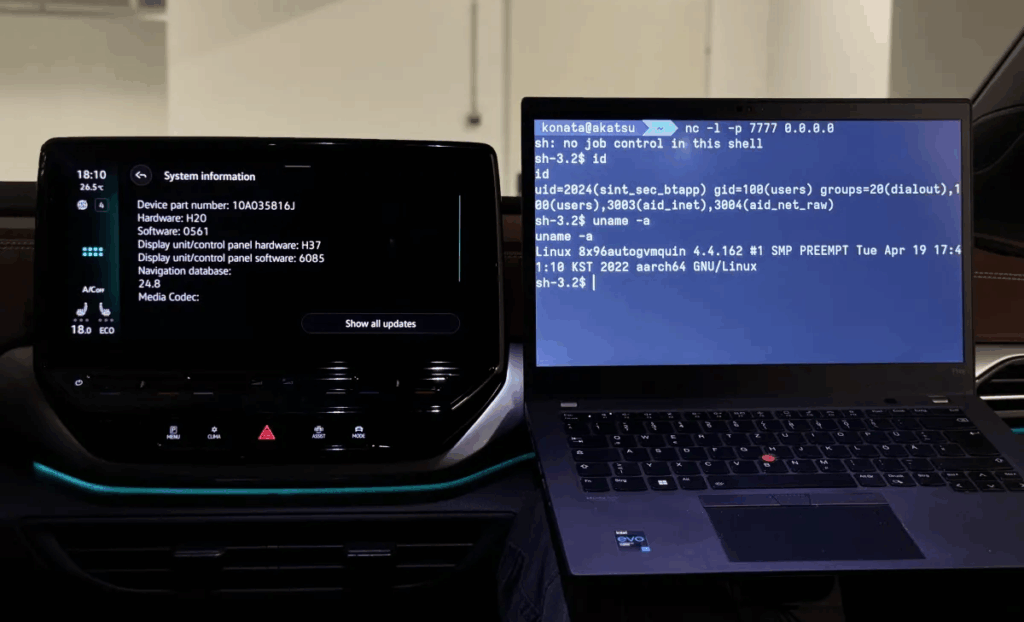

Demostraron cómo algunas de estas fallas podían encadenarse en lo que denominaron un ataque PerfektBlue para hackear remotamente el sistema de infoentretenimiento de un automóvil. Desde allí, el atacante puede rastrear la ubicación del vehículo, grabar audio desde el interior y obtener la información de la agenda telefónica de la víctima.

El atacante también podría acceder lateralmente a otros sistemas y potencialmente tomar el control de funciones como la dirección, la bocina y los limpiaparabrisas. Si bien esto no se ha demostrado, investigaciones previas demostraron que es posible que un hacker acceda a sistemas más críticos desde el sistema de infoentretenimiento de un vehículo.

El hackeo de PerfektBlue se ha demostrado en modelos recientes de infoentretenimiento enviados con automóviles Mercedes-Benz, Skoda y Volkswagen, así como en productos fabricados por otro OEM anónimo que recién recientemente se enteró de los hallazgos.

BlueSDK está presente en millones de dispositivos. La lista incluye no solo vehículos, sino también teléfonos móviles y otros dispositivos portátiles fabricados por decenas de importantes empresas tecnológicas.

Para llevar a cabo un ataque, el hacker debe estar dentro del alcance y poder vincular su portátil con el sistema de infoentretenimiento objetivo mediante Bluetooth. En algunos casos, el emparejamiento es posible sin la intervención del usuario, mientras que en otros requiere la confirmación del usuario o puede que no sea posible en absoluto.

“Básicamente, PerfektBlue requiere como máximo un clic del usuario para que un atacante pueda explotarlo de forma inalámbrica”, explicó PCA Cyber Security.

Las vulnerabilidades de PerfektBlue se informaron a OpenSynergy en mayo de 2024 y se les asignaron los identificadores CVE CVE-2024-45434, CVE-2024-45431, CVE-2024-45432 y CVE-2024-45433.

Se crearon y distribuyeron parches a los clientes a partir de septiembre de 2024, pero PCA Cyber Security esperó hasta ahora para revelarlos para garantizar que las correcciones se implementaran ampliamente.

A principios de este año, PCA Cyber Security reveló una serie de vulnerabilidades que podrían explotarse para hackear remotamente un vehículo eléctrico Nissan Leaf , incluso para espiar y tomar el control físico de varias funciones.

Fuente: https://www.securityweek.com/millions-of-cars-exposed-to-remote-hacking-via-perfektblue-attack/