Nueva ola de malware para Android afecta al sector bancario mediante fraudes de retransmisión NFC, secuestro de llamadas y exploits root

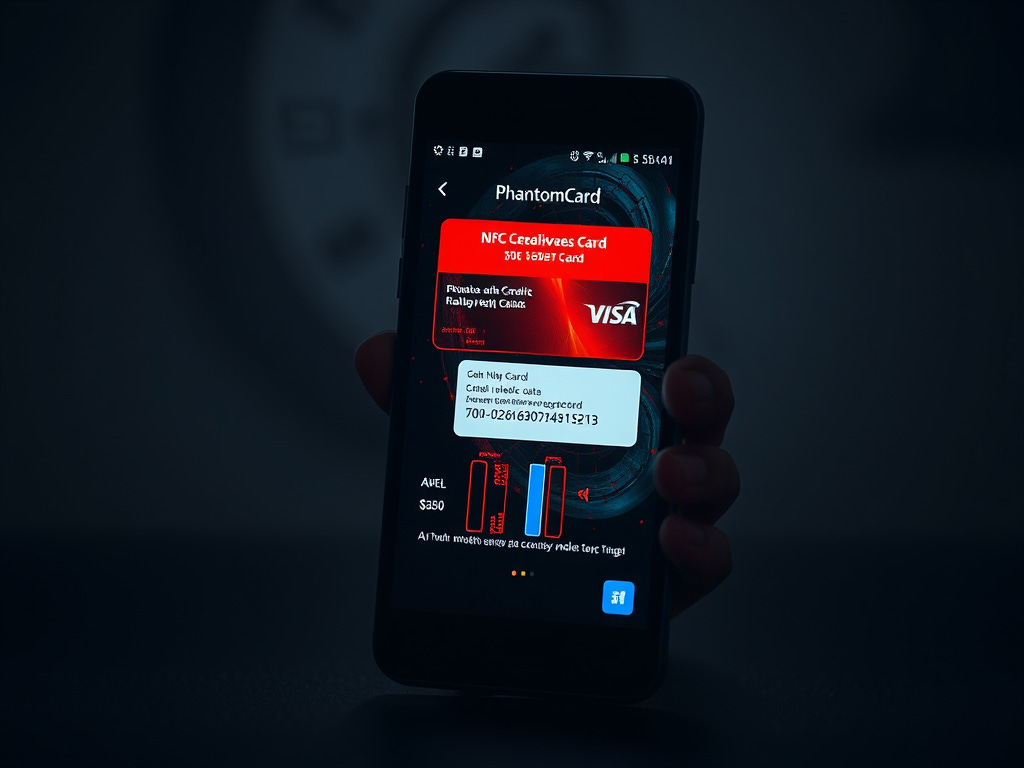

Investigadores de ciberseguridad han descubierto un nuevo troyano para Android llamado PhantomCard que abusa de la comunicación de campo cercano (NFC) para realizar ataques de retransmisión para facilitar transacciones fraudulentas en ataques dirigidos a clientes bancarios en Brasil.

"PhantomCard transmite datos NFC de la tarjeta bancaria de la víctima al dispositivo del estafador", declaró ThreatFabric en un informe. "PhantomCard se basa en un malware como servicio de transmisión NFC de origen chino".

El malware para Android, distribuido a través de páginas web falsas de Google Play que imitan aplicaciones para proteger tarjetas, se conoce con el nombre "Proteção Cartões" (nombre del paquete "com.nfupay.s145" o "com.rc888.baxi.English").

Las páginas falsas también incluyen reseñas positivas engañosas para persuadir a las víctimas a instalar la aplicación. Actualmente se desconoce cómo se distribuyen los enlaces a estas páginas, pero es probable que se trate de smishing o alguna técnica similar de ingeniería social.

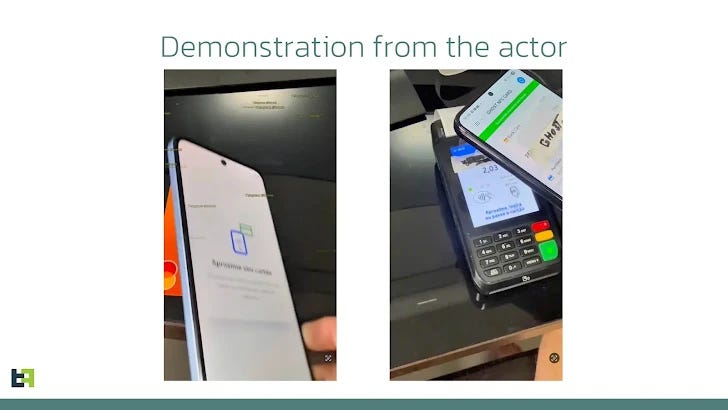

Una vez instalada y abierta la aplicación, solicita a las víctimas que coloquen su tarjeta de crédito o débito en la parte posterior del teléfono para comenzar el proceso de verificación, momento en el cual la interfaz de usuario muestra el mensaje: "¡Tarjeta detectada! Mantenga la tarjeta cerca hasta que se complete la autenticación".

En realidad, los datos de la tarjeta se transmiten a un servidor de retransmisión NFC controlado por el atacante aprovechando el lector NFC integrado en los dispositivos modernos. La aplicación, que utiliza PhantomCard, solicita a la víctima que introduzca el código PIN para transmitir la información al ciberdelincuente y así autenticar la transacción.

Como resultado, PhantomCard establece un canal entre la tarjeta física de la víctima y el terminal PoS/cajero automático junto al cual se encuentra el ciberdelincuente, explicó ThreatFabric. Esto permite al ciberdelincuente usar la tarjeta de la víctima como si la tuviera en sus manos.

Similar a SuperCard X , existe una aplicación equivalente en el lado de la mula que se instala en su dispositivo para recibir la información de la tarjeta robada y garantizar comunicaciones fluidas entre la terminal PoS y la tarjeta de la víctima.

La compañía de seguridad holandesa dijo que el actor detrás del malware, el desarrollador Go1ano, es un revendedor "en serie" de amenazas de Android en Brasil, y que PhantomCard es en realidad obra de una oferta china de malware como servicio conocida como NFU Pay que se anuncia en Telegram.

El desarrollador de Go1ano, en su propio canal de Telegram, afirma que PhantomCard funciona a nivel mundial, afirmando que es 100 % indetectable y compatible con todos los terminales de punto de venta (TPV) con NFC. También afirma ser un "socio de confianza" para otras familias de malware como BTMOB y GhostSpy en el país.

Vale la pena señalar que NFU Pay es uno de los muchos servicios ilícitos que se venden en el mercado negro y que ofrecen capacidades de retransmisión NFC similares, como SuperCard X , KingNFC y X/Z/TX-NFC .

"Estos actores de amenazas representan riesgos adicionales para las organizaciones financieras locales, ya que abren la puerta a una mayor variedad de amenazas de todo el mundo, que podrían haber permanecido alejadas de ciertas regiones debido a barreras lingüísticas y culturales, particularidades del sistema financiero y falta de mecanismos de retiro de efectivo", afirmó ThreatFabric.

Esto, en consecuencia, complica el panorama de amenazas para las organizaciones financieras locales y exige un monitoreo adecuado de las amenazas globales y de los actores que las atacan.

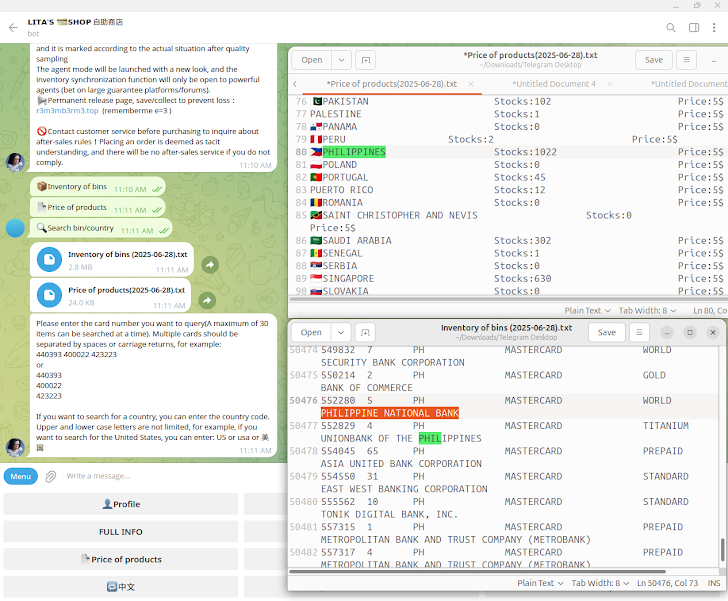

En un informe publicado el mes pasado que advierte sobre un aumento en el fraude con tecnología NFC en Filipinas, Resecurity dijo que el sudeste asiático se ha convertido en un campo de pruebas para el fraude con NFC, con actores maliciosos apuntando a bancos regionales y proveedores de servicios financieros.

"Con herramientas como Z-NFC, X-NFC, SuperCard X y Track2NFC, los atacantes pueden clonar datos de tarjetas robadas y realizar transacciones no autorizadas utilizando dispositivos habilitados para NFC", afirmó Resecurity .

Estas herramientas están ampliamente disponibles en foros clandestinos y grupos de mensajería privados. El fraude resultante es difícil de detectar, ya que las transacciones parecen provenir de dispositivos confiables y autenticados. En mercados como Filipinas, donde el uso de pagos sin contacto está en aumento y las transacciones de bajo valor a menudo eluden la verificación del PIN, estos ataques son más difíciles de rastrear y detener en tiempo real.

La revelación se produce cuando K7 Security descubrió una campaña de malware para Android denominada SpyBanker dirigida a usuarios bancarios indios y que probablemente se distribuye a los usuarios a través de WhatsApp bajo la apariencia de una aplicación de servicio de ayuda al cliente.

Curiosamente, este malware SpyBanker para Android modifica el 'Número de Desvío de Llamadas' a un número de móvil predefinido, controlado por el atacante, mediante el registro de un servicio llamado 'CallForwardingService' y redirige las llamadas del usuario, según la compañía . "Las llamadas entrantes de las víctimas, si no se atienden, se desvían al número desviado para realizar cualquier actividad maliciosa".

Además, el malware viene equipado con capacidades para recopilar detalles de la tarjeta SIM de las víctimas, información bancaria confidencial, mensajes SMS y datos de notificación.

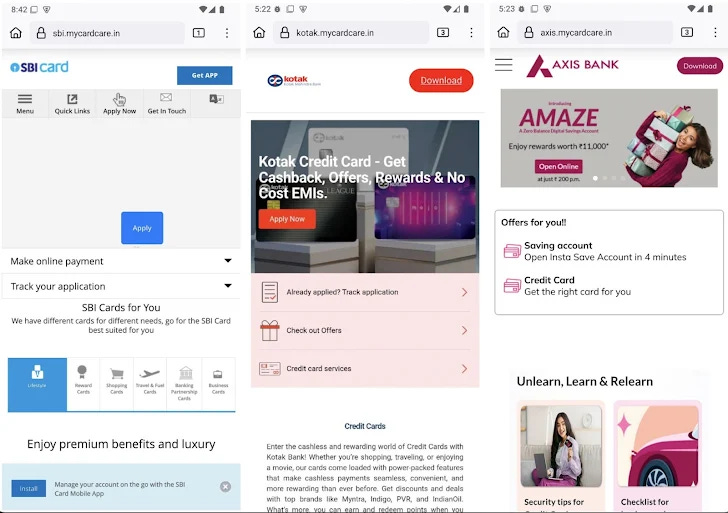

Los usuarios de la banca india también han sido blanco de malware para Android, diseñado para robar información financiera, a la vez que instala el minero de criptomonedas XMRig en los dispositivos afectados. Estas aplicaciones maliciosas de tarjetas de crédito se distribuyen a través de páginas de phishing convincentes que utilizan activos reales obtenidos de sitios web bancarios oficiales.

La lista de aplicaciones maliciosas es la siguiente:

Tarjeta de crédito de Axis Bank (com.NWilfxj.FxKDr)

Tarjeta de crédito del Banco ICICI (com.NWilfxj.FxKDr)

Tarjeta de crédito IndusInd (com.NWilfxj.FxKDr)

Tarjeta de crédito del Banco Estatal de la India (com.NWilfxj.FxKDr)

El malware está diseñado para mostrar una interfaz de usuario falsa que solicita a las víctimas que ingresen su información personal, como nombres, números de tarjeta, códigos CVV, fechas de caducidad y números de teléfono móvil. Una característica destacada de la aplicación es su capacidad para escuchar mensajes específicos enviados a través de Firebase Cloud Messaging (FCM) para activar el proceso de minería.

"La aplicación distribuida a través de estos sitios de phishing funciona como un dropper, lo que significa que inicialmente parece inofensiva, pero luego carga y ejecuta dinámicamente la carga maliciosa real", declaró Dexter Shin, investigador de McAfee . "Esta técnica ayuda a evadir la detección estática y dificulta el análisis".

Estas páginas de phishing cargan imágenes, JavaScript y otros recursos web directamente desde los sitios web oficiales para parecer legítimas. Sin embargo, incluyen elementos adicionales como botones de "Obtener aplicación" o "Descargar", que incitan a los usuarios a instalar el archivo APK malicioso.

Los hallazgos también siguen a un informe de Zimperium zLabs que detalla cómo los marcos de rooteo como KernelSU , APatch y SKRoot pueden usarse para obtener acceso root y escalar privilegios, lo que permite a un atacante obtener control total de los dispositivos Android.

La compañía de seguridad móvil dijo que descubrió a mediados de 2023 una falla de seguridad en KernelSU (versión 0.5.7) que, según dijo, podría permitir a los atacantes autenticarse como el administrador de KernelSU y comprometer completamente un dispositivo Android rooteado a través de una aplicación maliciosa ya instalada en él que también incluye el APK oficial del administrador de KernelSU .

Sin embargo, una advertencia importante para llevar a cabo este ataque es que solo es efectivo si la aplicación del actor de la amenaza se ejecuta antes que la aplicación legítima del administrador de KernelSU.

"Dado que cualquier aplicación del dispositivo puede activar llamadas al sistema, la autenticación robusta y los controles de acceso son esenciales", afirmó el investigador de seguridad Marcel Bathke . "Desafortunadamente, esta capa suele estar mal implementada o completamente descuidada, lo que genera graves riesgos de seguridad. Una autenticación incorrecta puede permitir que aplicaciones maliciosas obtengan acceso root y comprometan completamente el dispositivo".

Actualizar

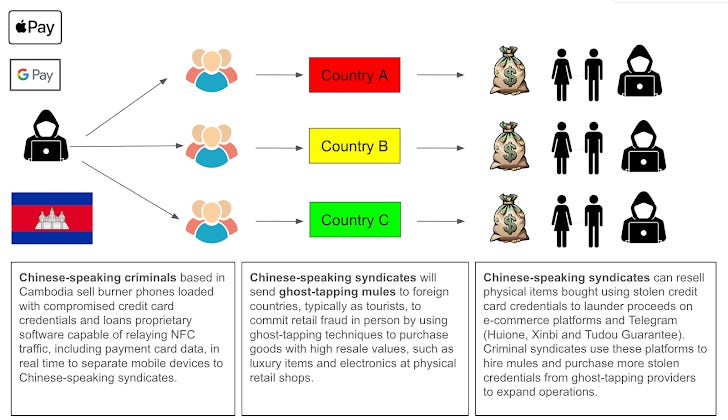

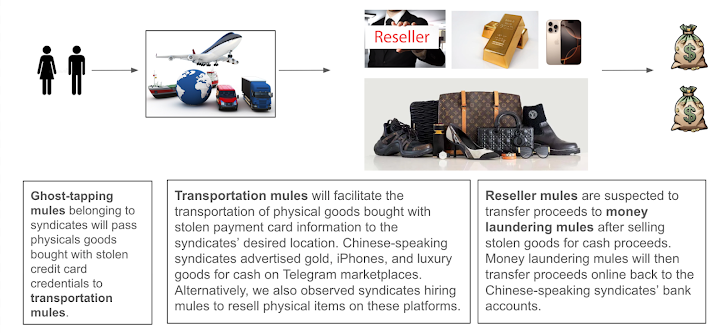

En un informe separado publicado esta semana, Recorded Future dijo que los actores de amenazas de habla china están utilizando cada vez más la técnica de retransmisión basada en NFC, llamada Ghost Tap , para cometer fraude minorista mediante el uso de detalles de tarjetas de pago robadas vinculadas a servicios de pago móviles como Apple Pay y Google Pay.

Parte de la actividad se ha rastreado hasta @webu8 y @djdj8884, quienes han estado anunciando teléfonos desechables, servicios de escuchas clandestinas y credenciales de tarjetas de pago comprometidas a grupos de amenazas de habla china en Telegram y han interactuado con actores involucrados en campañas de fraude minorista. Estos servicios se venden en plataformas de depósito en garantía basadas en Telegram , como Huione Guarantee, Xinbi Guarantee y Tudou Guarantee.

"Esta técnica permite a estos actores de amenazas proporcionar a las mulas detalles de tarjetas de pago robadas vinculadas a sistemas de pago sin contacto en persona para obtener bienes físicos y, eventualmente, transportar y revender bienes robados para obtener ganancias", dijo la compañía propiedad de Mastercard .

Ciberdelincuentes de habla china utilizan la automatización para agregar información de tarjetas de pago robadas a monederos electrónicos sin contacto, vender teléfonos desechables y proporcionar un software periférico no especificado capaz de transmitir los datos de las tarjetas de pago a distintos dispositivos móviles a múltiples organizaciones criminales de habla china.

Google compartió la siguiente declaración con The Hacker News luego de la publicación de la historia:

Según nuestra detección actual, no se han encontrado aplicaciones con este malware en Google Play. Los usuarios de Android están protegidos automáticamente contra las versiones conocidas de este malware mediante Google Play Protect, que está activado de forma predeterminada en los dispositivos Android con los Servicios de Google Play.