Phishing 2025: lo que nos dejó el año y los nuevos kits avanzados

En un año donde la ciberseguridad fue puesta a prueba una vez más, el phishing continuó evolucionando con tácticas cada vez más creativas y agresivas, llevando a que ataques que antes eran simples correos engañosos, hoy abarquen múltiples vectores y herramientas automatizadas. Las tendencias del 2025 y el surgimiento de kits sofisticados muestran un panorama desafiante para el año entrante.

Tendencias del phishing en 2025

Durante 2025, los ataques de phishing dejaron de ser un fenómeno limitado al email y exploraron nuevos canales con resultados impactantes. Según un análisis publicado por BleepingComputer y Push Security, aproximadamente 1 de cada 3 ataques detectados se realizaron fuera del correo electrónico, en plataformas como mensajes directos en LinkedIn o resultados manipulados en motores de búsqueda, lo que refleja que los ciberdelincuentes buscan vectores con menor visibilidad por parte de los equipos de seguridad.

Otra tendencia dominante fue la proliferación de kits de Phishing-as-a-Service (PhaaS), algunos de los cuales analizaremos en el segundo apartado, que permiten ejecutar ataques avanzados con técnicas como bypass de autenticación multifactor usando ataques de intermediario inverso (reverse proxy). Herramientas como Tycoon, NakedPages o Sneaky2FA bajan la barrera de entrada para realizar campañas sofisticadas sin necesidad de conocimientos técnicos profundos.

Los atacantes también perfeccionaron métodos para evadir medidas de detección y contención, incorporando desde CAPTCHAs personalizados o cadenas de redirecciones complejas, hasta cargas maliciosas que solo se revelan bajo ciertas condiciones del navegador, complicando enormemente el trabajo de detección tradicional basado en listas de bloqueo de URL.

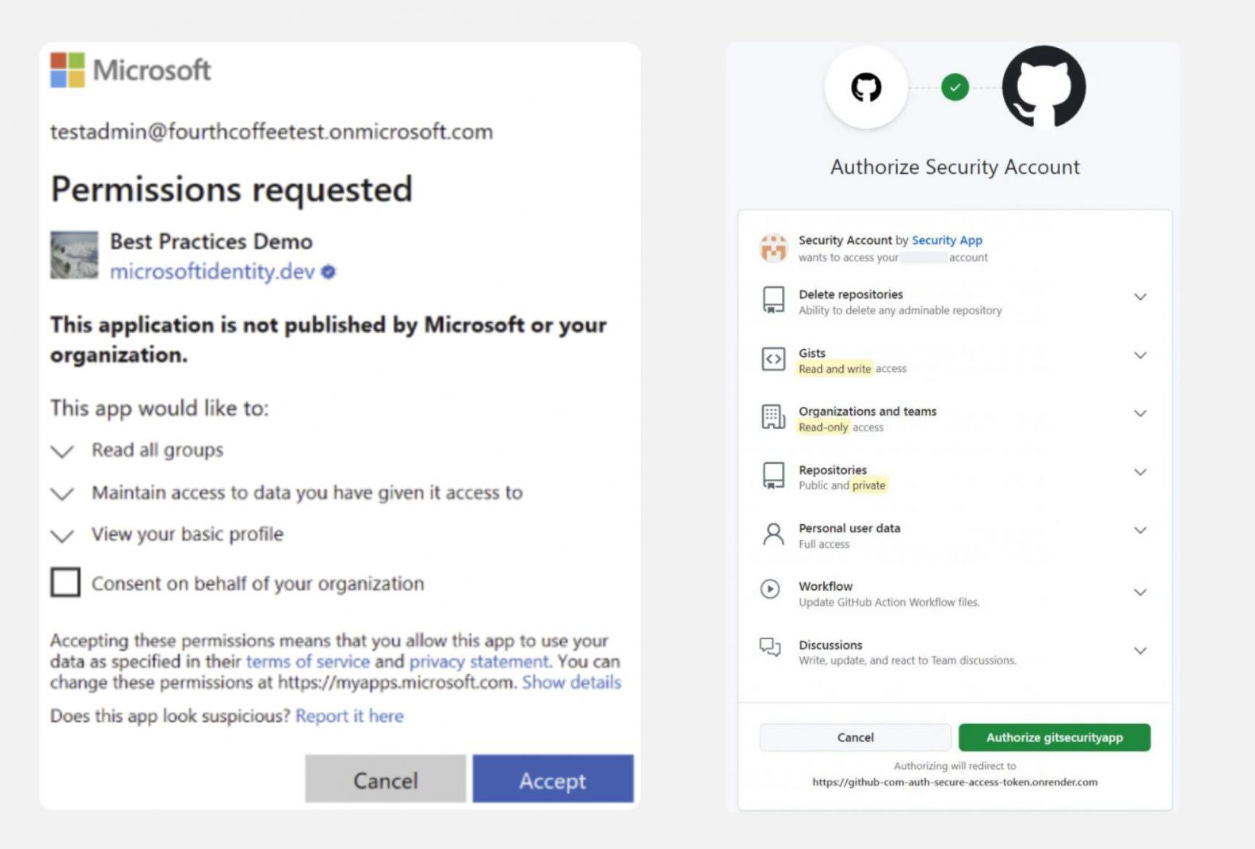

Finalmente, quedó claro que las defensas como la autenticación resistente al phishing no son una panacea: mientras que los métodos como passkeys son útiles, su efectividad se reduce si existen factores de respaldo habilitados o configuraciones incompletas, y los atacantes han encontrado rutas alternativas como consent phishing (para que conecten otras aplicaciones vinculadas), device code phishing o extensiones de navegador maliciosas para sortear controles de seguridad.

Nuevos kits avanzados de phishing

Como vimos, una de las tendencias fue la proliferación de kits. The Hacker News ha publicado un informe a partir de análisis de la comunidad que presentan varios de estos kits. Ya no solo recogen credenciales básicas, sino que incluyen métodos para automatizar campañas e incluso evadir mecanismos de autenticación avanzada.

Entre los ejemplos más notorios se encuentra InboxPrime AI, un kit que utiliza inteligencia artificial para automatizar la generación de correos phishing realistas, imitando comportamiento humano y mejorando la entrega evitando filtros tradicionales, además de proporcionar herramientas de diagnóstico y plantillas reutilizables que facilitan la creación de grandes campañas.

Otro kit, conocido como Spiderman, está diseñado para replicar páginas de bancos europeos y servicios financieros, integrando técnicas como geofencing y filtros de dispositivos para asegurar que solo las víctimas seleccionadas puedan acceder a la página falsa, lo que maximiza la probabilidad de robo de credenciales y datos sensibles.

Además, herramientas como BlackForce y GhostFrame permiten ataques de tipo Man-in-the-Browser y estructuras de iframe que ocultan contenido malicioso en páginas aparentemente inofensivas, haciendo más difícil la detección automática y permitiendo intercambiar contenido de phishing sin alterar la URL principal usada para atraer a la víctima.

Algo está bastante claro: el phishing seguirá con nosotros en el 2026.