¿Tu TV Box es un bot? Kimwolf aprovecha dispositivos vulnerables con millones de afectados en Latinoamérica

A principios de diciembre informábamos sobre Aisuru, una botnet que estaba rompiendo records con ataques muy potentes gracias a un ejército de entre uno y cuatro millones de dispositivos comprometidos. Jamás pensamos que menos de un mes después íbamos a estar informando sobre una nueva amenaza similar.

Kimwolf es una botnet de proporciones colosales que ha desatado una alarma global en la comunidad. Esta red maliciosa, que ya ha infectado a más de 2 millones de dispositivos en todo el mundo, ha encontrado una nueva y peligrosa forma de propagarse a través de redes proxy residenciales, un vector de ataque poco reconocido pero cada vez más común. El investigador Brian Krebs publicó un extenso análisis sobre esta botnet y en este artículo exploraremos lo más destacado sobre ella. ¿Cómo utiliza estas redes para infectar dispositivos? ¿Tiene conexión con Aisuru?

Kimwolf ha demostrado ser una botnet formidable, capaz de ejecutar ataques DDoS, fraude publicitario, toma de cuentas y scraping de contenidos a gran escala. Su crecimiento ha sido tan impresionante que expertos en ciberseguridad están alertando sobre los riesgos de que cualquier dispositivo conectado a una red residencial pueda convertirse en una víctima sin saberlo.

Uno de los aspectos más intrigantes de Kimwolf es su forma de propagarse. Utiliza las redes proxy residenciales, servicios que permiten a los usuarios enmascarar su tráfico en Internet, para crear túneles hacia redes locales y comprometer dispositivos que se encuentran detrás de los firewalls y routers, normalmente considerados “seguros”. De esta forma, los atacantes logran acceder a redes privadas de usuarios sin levantar sospechas. Las redes proxy residenciales son comercializadas como una solución para anonimizar la actividad en línea de los usuarios, permitiéndoles parecer que navegan desde ubicaciones geográficas específicas. Sin embargo, Kimwolf ha demostrado cómo estas redes pueden ser fácilmente explotadas si no se implementan suficientes medidas de seguridad.

Lo alarmante es que muchos de los dispositivos comprometidos son Android TV Boxes no oficiales y marcos fotográficos digitales vendidos por terceros a través de plataformas como Amazon, BestBuy o Walmart. Estos dispositivos, que prometen acceso gratuito a contenidos de streaming o mejoras en la conectividad, se han convertido en puentes perfectos para que Kimwolf infiltre las redes locales de los usuarios.

¿Tiene conexión con Aisuru?

Kimwolf no es un fenómeno aislado. Según Benjamin Brundage, fundador de Synthient, esta botnet podría ser una variante Android de la conocida Aisuru. Incluso se piensa que Aisuru puede haber sido acusada erróneamente como responsable de varios ataques DDoS. Según Brundage, lo que realmente ocurrió es que Kimwolf ha evolucionado aprovechando una vulnerabilidad crítica en muchos de los servicios de proxy residencial más grandes del mundo.

Lo más preocupante es que estos servicios de proxy, como IPIDEA, no implementaron controles suficientes para evitar que los clientes pudieran “saltarse” las restricciones que deberían proteger las redes locales. Esta vulnerabilidad ha permitido que los atacantes de Kimwolf se infiltren en dispositivos conectados a estas redes y distribuyan malware, lo que les permite controlar grandes cantidades de dispositivos de forma remota.

Brundage identificó que Kimwolf ha aprovechado las vulnerabilidades de IPIDEA para infectar la cantidad asombrosa de más de 2 millones de direcciones IP en solo una semana. Lo más alarmante es que la propagación del malware ha sido facilitada por un modo de depuración en Android que estaba habilitado por defecto en muchos dispositivos, lo que permite a los atacantes tomar control de ellos sin ningún tipo de autenticación.

Consecuencias para los usuarios de todo el mundo, especialmente Latinoamérica.

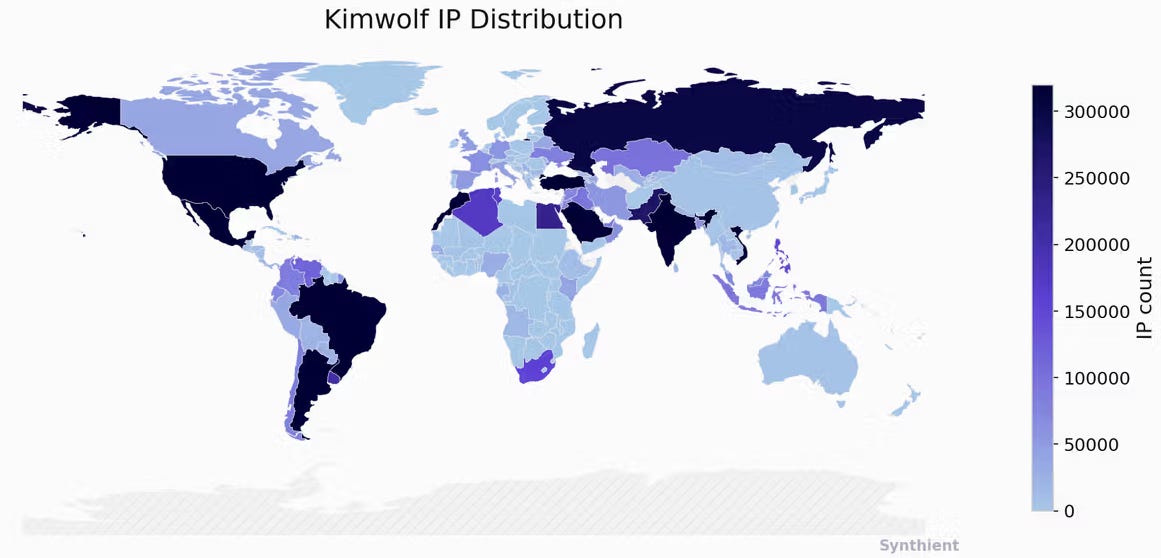

Al igual que en el caso de Aisuru, varios países latinoamericanos se encuentran entre los más afectados. Según Synthient países como Brasil, Argentina y México registran más de 300.000 dispositivos comprometidos, pero países como Uruguay (particularmente alto en relación a su población), Venezuela, Colombia, Ecuador y Chile también registran un número significativo de casos. Mientras que en Perú, Bolivia y Paraguay los casos parecerían ser menores.

La propia empresa compartió una herramienta para verificar si la dirección IP del visitante se encuentra entre las registradas. Se puede comprobar en el siguiente enlace.

Los usuarios de dispositivos como Android TV Boxes y aparatos similares conectados a Internet pueden estar inadvertidamente exponiendo sus redes domésticas. Los atacantes podrían tomar control de dispositivos vulnerables y utilizarlos para lanzar ataques DDoS o robar información sensible.

Para protegerse, se recomienda evitar comprar productos de marcas desconocidas o en mercados de dudosa procedencia, y asegurarse de que todos los dispositivos conectados estén correctamente protegidos con medidas de seguridad adecuadas, como contraseñas fuertes y firewalls activos.

En caso de que tu IP se encuentre entre las afectadas, la empresa Synthient literalmente recomienda destruir la TV Box.