Un complemento de seguridad falso en WordPress permite el acceso remoto de administrador a atacantes

Los investigadores de ciberseguridad han arrojado luz sobre una nueva campaña dirigida a sitios de WordPress que disfraza el malware como un complemento de seguridad.

El complemento, que lleva el nombre "WP-antymalwary-bot.php", viene con una variedad de características para mantener el acceso, ocultarse del panel de administración y ejecutar código remoto.

"También se incluye una funcionalidad de ping que puede informar a un servidor de comando y control (C&C), así como un código que ayuda a propagar malware en otros directorios e inyectar JavaScript malicioso responsable de mostrar anuncios", dijo Marco Wotschka de Wordfence en un informe.

Descubierto por primera vez durante una limpieza de sitios web a finales de enero de 2025, el malware se ha detectado desde entonces en la red con nuevas variantes. Algunos de los otros nombres utilizados para el complemento se enumeran a continuación:

complementos.php

wpconsole.php

wp-performance-booster.php

scr.php

Una vez instalado y activado, proporciona a los actores de amenazas acceso de administrador al panel de control y hace uso de la API REST para facilitar la ejecución remota de código inyectando código PHP malicioso en el archivo de encabezado del tema del sitio o borrando los cachés de los complementos de almacenamiento en caché más populares.

Una nueva iteración del malware incluye cambios notables en la forma en que se manejan las inyecciones de código, obteniendo código JavaScript alojado en otro dominio comprometido para publicar anuncios o spam.

El complemento también se complementa con un archivo wp-cron.php malicioso, que recrea y reactiva el malware automáticamente en la próxima visita al sitio en caso de que se elimine del directorio de complementos.

Actualmente no está claro cómo se vulneran los sitios para distribuir el malware ni quién está detrás de la campaña. Sin embargo, la presencia de comentarios y mensajes en ruso probablemente indica que los actores de la amenaza hablan ruso.

La revelación llega cuando Sucuri detalló una campaña de skimmer web que utiliza un dominio de fuentes falso llamado "italicfonts[.]org" para mostrar un formulario de pago falso en las páginas de pago, robar información ingresada y exfiltrar los datos al servidor del atacante.

Otro "ataque de carding avanzado de múltiples etapas" examinado por la empresa de seguridad de sitios web implica atacar los portales de comercio electrónico Magento con malware JavaScript diseñado para recopilar una amplia gama de información confidencial.

"Este malware aprovechó un archivo de imagen GIF falso, datos de almacenamiento de la sesión del navegador local y manipuló el tráfico del sitio web utilizando un servidor proxy inverso malicioso para facilitar el robo de datos de tarjetas de crédito, detalles de inicio de sesión, cookies y otros datos confidenciales del sitio web comprometido", dijo el investigador de seguridad Ben Martin .

El archivo GIF, en realidad, es un script PHP que actúa como un proxy inverso capturando solicitudes entrantes y utilizándolas para recopilar la información necesaria cuando un visitante del sitio llega a la página de pago.

También se ha observado que los adversarios inyectan código de Google AdSense en al menos 17 sitios de WordPress en varios lugares con el objetivo de mostrar anuncios no deseados y generar ingresos por clic o por impresión.

"Intentan usar los recursos de tu sitio para seguir mostrando anuncios y, peor aún, podrían estar robando tus ingresos publicitarios si usas AdSense", declaró la investigadora de seguridad Puja Srivastava . "Al inyectar su propio código de Google AdSense, reciben el pago en lugar de ti".

Y eso no es todo. Se ha descubierto que las verificaciones CAPTCHA engañosas que se ofrecen en sitios web comprometidos engañan a los usuarios para que descarguen y ejecuten puertas traseras basadas en Node.js que recopilan información del sistema, otorgan acceso remoto e implementan un troyano de acceso remoto (RAT) de Node.js, diseñado para canalizar tráfico malicioso a través de proxies SOCKS5.

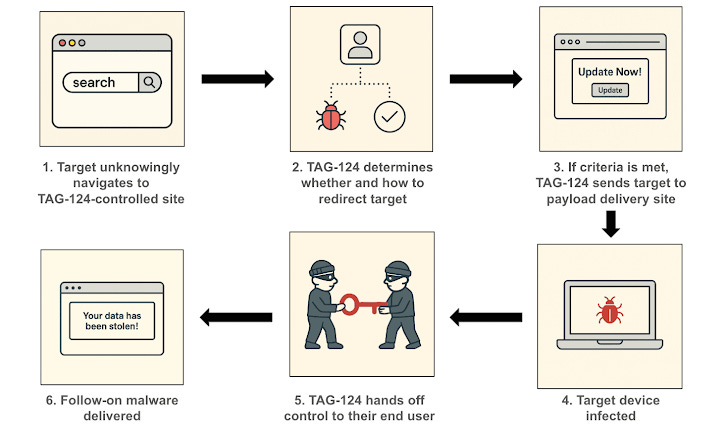

Trustwave SpiderLabs ha atribuido la actividad a un sistema de distribución de tráfico (TDS) llamado Kongtuke (también conocido como 404 TDS, Chaya_002, LandUpdate808 y TAG-124 ).

"El script JS que se lanzó después de la infección está diseñado como una puerta trasera multifuncional capaz de realizar un reconocimiento detallado del sistema, ejecutar comandos remotos, tunelizar el tráfico de red (proxy SOCKS5) y mantener un acceso encubierto y persistente", dijo el investigador de seguridad Reegun Jayapaul .

Fuente: https://thehackernews.com/2025/05/fake-security-plugin-on-wordpress.html